Mediante un borrador de la FCC, reguladora de comunicaciones de los Estados Unidos, salió a la luz la intención de buscar e impedir la posibilidad de utilizar firmwares alternativos en los routers inalámbricos.

Este mecanismo de restricción impediría, por ejemplo, la creación de redes alternativas también conocida como redes libres. Existe un sin número de firmware alternativos para la gran variedad de routers hogareños. Algunos de ellos son OpenWRT, DD-WRT, Tomato, etc.

La razón de que existan estas alternativas son porque se realizan distintas funcionalidades que el router de por sí no tiene, algunas pueden ser un nuevo protocolo de enrutamiento (BATMAN, OLSR, MESH) por la posibilidad de utilizar paquetes de software en estos dispositivos.

Esta posible restricción probablemente afecte tanto a los proyectos que generan estos o actuar como a las redes que los utilizan.

sábado, diciembre 31, 2016

jueves, diciembre 29, 2016

Un bot permite ayudar a no pagar multas en Londres y Nueva York

Un desarrollador de 19 años ha creado un “robot abogado” que ayuda a contestar multas realizadas a conductores de automóviles en las ciudades de Londres y Nueva York. De esta forma logró mediante la inteligencia artificial contestar más de 160000 multas por mal estacionamiento en 21 meses.

La experiencia del el robot DoNotPay puede ayudar en muchas cosas, solo basta la creatividad de un desarrollador y se puede cambiar el mundo, una línea de código a la vez.

La experiencia del el robot DoNotPay puede ayudar en muchas cosas, solo basta la creatividad de un desarrollador y se puede cambiar el mundo, una línea de código a la vez.

lunes, diciembre 26, 2016

Averiguar qué estan descargando por BitTorrent a partir de una dirección IP

BitTorrent es el protocolo P2P más usado en la actualidad, por cómo está desarrollado permite que cualquier peer pueda conocer a otros usuarios.

Así pues parece que han desarrollado una Web que permite, a partir de una dirección IP, obtener la lista de torrents que se ha estado descargando.

A su vez se puede obtener el listado de usuarios que descargan cada torrent con un mapamundi.

Los datos los obtienen a partir de sitios de torrents y mediante la información que proporciona la red DHT.

Web: I Konw What You Download.

Así pues parece que han desarrollado una Web que permite, a partir de una dirección IP, obtener la lista de torrents que se ha estado descargando.

A su vez se puede obtener el listado de usuarios que descargan cada torrent con un mapamundi.

Los datos los obtienen a partir de sitios de torrents y mediante la información que proporciona la red DHT.

Web: I Konw What You Download.

sábado, diciembre 24, 2016

Compilación reproducibles en Debían

La distribución de Linux Debían, propone la utilización de "compilaciones de reproducibles" para generar más confianza en sus binarios.

Básicamente el proceso asegura que la compilación es exactamente igual a la que realizó el desarrollador dado que se reproduce todo proceso de compilación.

De momento de gran parte de los paquetes de esta distribución permiten realizar este proceso esta forma se entiende genera una mayor confianza al entender que nadie ha metido mano del código cuando no debiera.

Básicamente el proceso asegura que la compilación es exactamente igual a la que realizó el desarrollador dado que se reproduce todo proceso de compilación.

De momento de gran parte de los paquetes de esta distribución permiten realizar este proceso esta forma se entiende genera una mayor confianza al entender que nadie ha metido mano del código cuando no debiera.

VeraCrypt no se encotró exento de fallas

El reemplazo de TrueCrypt no se quedó exento de fallas. Una auditoria realizada por la empresa Quarkslab determinó que contó con 8 vulnerabilidades críticas, 3 medias y 15 de gravedad baja.

Cabe destacar que la caída de TrueCrypt fue bastante extraña y era la posibilidad de bugs incorporados a propósito lo que ha generado grandes dudas. Pues bien, como se ve: ningún software está exento de fallas de seguridad.

Cabe destacar que la caída de TrueCrypt fue bastante extraña y era la posibilidad de bugs incorporados a propósito lo que ha generado grandes dudas. Pues bien, como se ve: ningún software está exento de fallas de seguridad.

miércoles, diciembre 21, 2016

Tipografías Libres para usar sin problema

Si bien el común de los usuarios manejamos siempre el mismo tipo de fuente (tipografía), lo cierto es que ciertos usuarios como diseñadores les resulta sumamente importante los tipos de letras.

Es por eso que existen en Internet sitios donde se pueden adquirir tipografías. Si bien existen pagas, también hay sitios donde uno puede obtener tipografías libres para poder ser usadas sin problemas.

En Font Library y en Google Fonts se pueden encontrar gran variedad de fuentes con sus respectivos ejemplos para evitar tener que descargarlas.

Es por eso que existen en Internet sitios donde se pueden adquirir tipografías. Si bien existen pagas, también hay sitios donde uno puede obtener tipografías libres para poder ser usadas sin problemas.

En Font Library y en Google Fonts se pueden encontrar gran variedad de fuentes con sus respectivos ejemplos para evitar tener que descargarlas.

sábado, diciembre 17, 2016

Finalmente se descubrieron vulnerabilidades importantes en TrueCrypt

Recientemente se han descubierto dos vulnerabilidades importantes las cuales en caso de ser explotadas permitirían ejecutar instrucciones en el entorno de TrueCrypt.

Estas dos vulnerabilidades se encuentran en los controladores (dirvers) para la generación de las unidades.

Como alternativas a este programa, quizá se encuentra sin atención, existen las siguientes opciones: VeraCrypt y Ciphershed.

miércoles, diciembre 14, 2016

Formación gratuita en competencias digitales por parte de Google y Universidades Españolas "Actívate"

Google está ofreciendo una gran cantidad de cursos de capacitación tanto presencial como con modalidad a distancia de Competencias Digitales. Estos cursos permiten formarse en las distintas cuestiones relacionadas a las tecnologías y al entorno de internet.

El curso cuenta con mucho contenido relacionado al comercio electrónico así como márketing digital.

Entre los cursos a distancia se encuentran los siguientes:

A su vez el curso funciona con Openbadges.

Puede empezar a capacitarse accediendo al sitio Google Actívate.

El curso cuenta con mucho contenido relacionado al comercio electrónico así como márketing digital.

Entre los cursos a distancia se encuentran los siguientes:

- Curso online de Marketing Digital

- Curso online de Analítica Web

- Curso online de Comercio Electrónico

- Curso online de Cloud Computing

- Curso online de Desarrollo de Apps

- Curso online de Desarrollo Web

- Curso online de Productividad Personal

- Itinerario online de Emprendimiento

A su vez el curso funciona con Openbadges.

Puede empezar a capacitarse accediendo al sitio Google Actívate.

sábado, diciembre 10, 2016

Android 6 M (de Marshmallow) permite configurar los permisos por aplicación

Una muy interesante característica de la nueva versión del sistema operativo para dispositivos móviles Android es la capacidad de configurar los permisos por aplicación.

Así en su versión número 6 permite quitar determinados permisos a las aplicaciones que uno considere que no deberían poseer. Para dar un ejemplo una aplicación que por su uso no requeriría acceso a Internet uno podría bloquear esta característica esta forma al ser un bloqueo del sistema operativo la aplicación no podría enviar o recibir información de Internet.

Es muy común que las aplicaciones celulares tengan permisos en exceso, que muchos usuarios no le dan importancia. Ahora con esta nueva opción se puede bloquear los permisos de las aplicaciones y de esta forma estamos seguros que nuestros datos o información no será enviado a terceros ni utilizado con fines no deseados.

Claro está que para estos las aplicaciones tienen que considerar esta nueva característica por lo tanto puede haber aplicaciones que no funcione correctamente en un principio.

Así en su versión número 6 permite quitar determinados permisos a las aplicaciones que uno considere que no deberían poseer. Para dar un ejemplo una aplicación que por su uso no requeriría acceso a Internet uno podría bloquear esta característica esta forma al ser un bloqueo del sistema operativo la aplicación no podría enviar o recibir información de Internet.

Es muy común que las aplicaciones celulares tengan permisos en exceso, que muchos usuarios no le dan importancia. Ahora con esta nueva opción se puede bloquear los permisos de las aplicaciones y de esta forma estamos seguros que nuestros datos o información no será enviado a terceros ni utilizado con fines no deseados.

Claro está que para estos las aplicaciones tienen que considerar esta nueva característica por lo tanto puede haber aplicaciones que no funcione correctamente en un principio.

miércoles, diciembre 07, 2016

Musica de Keygen para escuchar en cualquier momento

Los programas generadores de claves creados por crackers suelen contener melodías musicales generadas por computadora. Esta música se puede extraer y guardar, y uno puede escucharla incluso con un programa en teléfonos móviles que cuenten con aplicaciones compatibles (por ejemplo VLC).

Una colección de archivos de música de Keygen se puede descargar del sitio Keygenmusic.

También se puede descargar un pack con todo la música que recolecta este sitio hasta el momento.

Una colección de archivos de música de Keygen se puede descargar del sitio Keygenmusic.

También se puede descargar un pack con todo la música que recolecta este sitio hasta el momento.

domingo, diciembre 04, 2016

PC se apaga o se reinicia sola, cómo resolverlo

Generalmente el problema de que una computadora se apague o se reinicie sola se debe a un problema de sobre-calentamiento.

Esto se suele producir más frecuentemente en épocas de verano, entonces sumado a las altas temperaturas una falta de mantenimiento preventivo puede producir este tipo de problemas.

¿Cuál es exactamente el problema?

Las computadoras cuentan con un procesador (CPU) el cual están puestos en el zócalo del motherboard. El procesador tiene por encima un disipador, y arriba de este un cooler. Entre el CPU y el disipador suele haber una capa muy fina de grasa siliconada (también conocida como pasta térmica) cuya función es mejorar la adherencia entre los componentes y mejorar la disipación.

Cuando la pasta térmica esta reseca y/o cuando el disipador se encuentra lleno de suciedad (ver imagen), la temperatura no disipa correctamente y el procesador sobre calienta. Como en las configuraciones de la BIOS se indica que cuando llegue a cierta temperatura se apague automáticamente (para evitar que se dañe) este se apaga automáticamente.

¿Cómo solucionarlo?

Principalmente realizar una limpieza con frecuencia, para esto se pueden utilizar distintos elementos como un pincel fino para sacar la tierra entre el disipador y aire comprimido para sacar de forma más profunda.

También se puede remover la pasta térmica (basta con una elemento no corrosivo) y reemplazarla (recordar que debe ser muy poca, apenas una lámina muy fina, sino produce el efecto contrario).

¿Cómo mido la temperatura?

Desde la BIOS, pero acá se encontrará en un estado IDLE es decir sin estar usando el procesador.

Desde Windows puede usar el programa SpeedFan.

¿Que temperatura debe tener?

Esto varía según el microprocesador, deberá revisar las tablas del fabricante.

Esto se suele producir más frecuentemente en épocas de verano, entonces sumado a las altas temperaturas una falta de mantenimiento preventivo puede producir este tipo de problemas.

¿Cuál es exactamente el problema?

Las computadoras cuentan con un procesador (CPU) el cual están puestos en el zócalo del motherboard. El procesador tiene por encima un disipador, y arriba de este un cooler. Entre el CPU y el disipador suele haber una capa muy fina de grasa siliconada (también conocida como pasta térmica) cuya función es mejorar la adherencia entre los componentes y mejorar la disipación.

Cuando la pasta térmica esta reseca y/o cuando el disipador se encuentra lleno de suciedad (ver imagen), la temperatura no disipa correctamente y el procesador sobre calienta. Como en las configuraciones de la BIOS se indica que cuando llegue a cierta temperatura se apague automáticamente (para evitar que se dañe) este se apaga automáticamente.

¿Cómo solucionarlo?

Principalmente realizar una limpieza con frecuencia, para esto se pueden utilizar distintos elementos como un pincel fino para sacar la tierra entre el disipador y aire comprimido para sacar de forma más profunda.

También se puede remover la pasta térmica (basta con una elemento no corrosivo) y reemplazarla (recordar que debe ser muy poca, apenas una lámina muy fina, sino produce el efecto contrario).

¿Cómo mido la temperatura?

Desde la BIOS, pero acá se encontrará en un estado IDLE es decir sin estar usando el procesador.

Desde Windows puede usar el programa SpeedFan.

¿Que temperatura debe tener?

Esto varía según el microprocesador, deberá revisar las tablas del fabricante.

jueves, diciembre 01, 2016

Inglaterra: Los servicios legales de streaming hacen bajar las descargas ilegales

Según investigaciones de la oficina de propiedad intelectual del gobierno inglés el uso de servicios legales de streaming hace que caiga el uso de sistemas de descargas no autorizadas por los dueños del copyright.

Esto hace pensar que estaba en lo cierto cuando Gabe Newell decía que:

Esto hace pensar que estaba en lo cierto cuando Gabe Newell decía que:

“La piratería es un problema de servicio, no de precio”.

martes, noviembre 29, 2016

30 de Noviembre día internacional de Seguridad de la Información

La Seguridad de la Información comprende la protección de distintos activos relacionados con la información en las organizaciones.

El 30 de Noviembre de todos los años es la fecha elegida por la cual muchas personas buscan generar conciencia sobre la importancia de proteger esos activos.

¿Que se protege?

La integridad, disponibilidad y confidencialidad de la información.

¿Cómo?

Mediante normas, protocolos y políticas dentro de la organización.

¿Es lo mismo que la Seguridad Informática?

¡NO!, aunque si están relacionadas, acá un video explicativo.

¿Que se puede hacer?

Por sobre todo informarse, hay muchos sitios al respecto como el Blog de Segu-Info o Una al Día de Hispasec, luego puede empezar a adoptar medidas y a generar conciencia dentro de su entorno.

El 30 de Noviembre de todos los años es la fecha elegida por la cual muchas personas buscan generar conciencia sobre la importancia de proteger esos activos.

¿Que se protege?

La integridad, disponibilidad y confidencialidad de la información.

¿Cómo?

Mediante normas, protocolos y políticas dentro de la organización.

¿Es lo mismo que la Seguridad Informática?

¡NO!, aunque si están relacionadas, acá un video explicativo.

¿Que se puede hacer?

Por sobre todo informarse, hay muchos sitios al respecto como el Blog de Segu-Info o Una al Día de Hispasec, luego puede empezar a adoptar medidas y a generar conciencia dentro de su entorno.

jueves, noviembre 24, 2016

Granjas verticales: sembrando cultivos en fábricas

Así es, hay distintas experiencias sobre el cultivo de lechuga y otros alimentos en las denominadas “granjas verticales” donde se les proporciona luz y agua de forma focalizada y más eficiente.

Aquí un video explicativo de esta nueva forma de producir alimentos sin necesidad de ir al campo:

Aquí un video explicativo de esta nueva forma de producir alimentos sin necesidad de ir al campo:

jueves, noviembre 17, 2016

Accesos alternativos a sitios de descarga bloqueados o censurados

Cada vez es más frecuente el bloqueo de sitios, si bien esto puede deberse a distintas razones, en muchas ocasiones su bloqueo puede generar un perjuicio injustificado.

Ejemplo de esto son los trackers públicos de torrents donde, si bien pueden ser utilizados para infracción de propiedad intelectual, también puede tener un uso legítimo como la publicación de contenido con licencia libre.

Para poder acceder a distintos trackers públicos mediante un acceso alternativo se puede acceder a estos portales: Unblocked y Proxyportal.

Ejemplo de esto son los trackers públicos de torrents donde, si bien pueden ser utilizados para infracción de propiedad intelectual, también puede tener un uso legítimo como la publicación de contenido con licencia libre.

Para poder acceder a distintos trackers públicos mediante un acceso alternativo se puede acceder a estos portales: Unblocked y Proxyportal.

jueves, noviembre 10, 2016

¿Cómo emprender una carrera profesional?: de los libros al trabajo

Si bien ya se comentó las distintas opciones que uno puede hacer cuando termina sus estudios secundarios y algunos lugares para ir a buscar trabajo, lo cierto es que emprender una carrera profesional puede ser algo un poco tedioso.

Hagamos el supuesto de que una persona termino con mucho esfuerzo sus estudios universitarios... ¿y ahora? Distinto es quién ya venía trabajando de quién no, tiene que ver también las aspiraciones económicas y otros factores sociales.

Lo que siempre se le viene a uno a la cabeza es ¿que se puede hacer? y la respuesta es... ¡Muchas cosas!, acá solo listaré algunas:

Hagamos el supuesto de que una persona termino con mucho esfuerzo sus estudios universitarios... ¿y ahora? Distinto es quién ya venía trabajando de quién no, tiene que ver también las aspiraciones económicas y otros factores sociales.

Lo que siempre se le viene a uno a la cabeza es ¿que se puede hacer? y la respuesta es... ¡Muchas cosas!, acá solo listaré algunas:

- Participar en cursos, talleres, eventos, jornadas. Estos eventos se suelen hacer por universidades, en las redes sociales, sitios webs, y listas de correo suele aparecer información. Estos eventos sirven para mantenerse en contacto con colegas y actualizados en los temas de la especialidad. Todo suma al CV.

- Investigar. Es aconsejable mantener una práctica diaria de investigación y lectura sobre su especialidad. Puede usar RSS u otro sistema de alerta sobre los temas de interés, ¡lo importante es mantenerse siempre actualizado!.

- Pensar en una carrera de posgrado u otro curso más extenso. Cursos, diplomaturas o posgrados pueden servir para la especialización de uno y su carrera.

- Mantener vínculos con colegas. Es importante, dado que pueden surgir nuevos proyectos y es una de la mayor fuente de intercambio de información. Más allá de lo que puede leer por otros medios, charlar por teléfono o juntarse en un café una vez por semana con algún colega es una práctica muy enriquecedora.

- Más allá de lo académico enfocarse en el negocio. Guste o no, la realidad es que se debe hacer plata para poder vivir con lo que se conoce. Mantener un enfoque pensando en como adquirir dinero a partir de su conocimiento. Genere enlaces, vínculos, establezca relaciones y busque cómo poder unir las necesidades con quién puedan resolverlas. Tenga en cuenta los valores del mercado.

miércoles, noviembre 02, 2016

Realizar conexiones "Tunel" en Windows con Freeproxy

Hay distintas razones por las cuales uno puede necesitar realizar una "conexión tunel" entre dos computadoras, el caso típico es el del uso dentro de una red local de un recurso que solo tiene acceso una computadora, como puede ser una conexión VPN.

Es ahí donde se puede utilizar la aplicación Freeproxy de Handcrafted, la misma permite realizar conexiones tuneles así como otro tipo de conexiones como proxy.

Muy sencilla de utilizar, freeware y simple.

FreeProxy Internet Suite

Es ahí donde se puede utilizar la aplicación Freeproxy de Handcrafted, la misma permite realizar conexiones tuneles así como otro tipo de conexiones como proxy.

Muy sencilla de utilizar, freeware y simple.

FreeProxy Internet Suite

miércoles, octubre 26, 2016

Aprendé programación online de forma gratuita con SoloLearn

Si bien hace un tiempo se comentaba la posibilidad de aprender idiomas con el sitio Duolingo, un servicio gratuito muy similar es el de SoloLearn que nos permite aprender desarrollo web, lenguajes de programación y SQL de una forma muy sencilla.

Entre los distintos cursos que se pueden realizar online gratuitos se encuentran:

Entre los distintos cursos que se pueden realizar online gratuitos se encuentran:

Ojo, los cursos son en ingles pero algunos tienen traducción.

Ojo, los cursos son en ingles pero algunos tienen traducción.

Otro dato interesante es que cuenta con aplicaciones para Android, iOS y Windows Phone que incluso permite descargar el contenido para realizar el curso sin conexión a Internet.

Sitio: Sololearn.com

También puede leer esta entrada: Repositorio de libros de Programación de licencias libres

Entre los distintos cursos que se pueden realizar online gratuitos se encuentran:

Entre los distintos cursos que se pueden realizar online gratuitos se encuentran:- C++

- Java

- Phyton 3

- JavaScript Basics

- PHP

- C#

- Switf Fundamentals

- HTML5 Fundamentals

- CSS Fundamentals

- SQL Fundamentals

Ojo, los cursos son en ingles pero algunos tienen traducción.

Ojo, los cursos son en ingles pero algunos tienen traducción.Otro dato interesante es que cuenta con aplicaciones para Android, iOS y Windows Phone que incluso permite descargar el contenido para realizar el curso sin conexión a Internet.

Sitio: Sololearn.com

También puede leer esta entrada: Repositorio de libros de Programación de licencias libres

jueves, octubre 20, 2016

Google te ayuda a optimizar tu sitio para móviles dándote consejos

Cada vez más personas acceden a los sitios web mediante teléfonos móviles o dispositivos como tablets. Es por esto que es importante que el sitio sea adaptable a estos dispositivos.

Si bien ya se comentaron distintas opciones para optimizar nuestro sitio, ahora Google ofrece una herramienta que nos ayudará a mejorar el rendimiento en este tipo de dispositivos.

Para poder probar nuestro sitio basta con ir a la siguiente URL:

Y de esta forma ingresando una dirección web podremos ver el análisis. Si se hace clic en la información de cómo repararlo nos brindará información sobre como mejorar el puntaje y por lo tanto cómo optimizar el sitio.

Si bien ya se comentaron distintas opciones para optimizar nuestro sitio, ahora Google ofrece una herramienta que nos ayudará a mejorar el rendimiento en este tipo de dispositivos.

Para poder probar nuestro sitio basta con ir a la siguiente URL:

https://testmysite.thinkwithgoogle.com/

Y de esta forma ingresando una dirección web podremos ver el análisis. Si se hace clic en la información de cómo repararlo nos brindará información sobre como mejorar el puntaje y por lo tanto cómo optimizar el sitio.

jueves, octubre 13, 2016

3 alternativas a uTorrent y al cliente oficial de Bittorrent para Windows

Si bien los programas más utilizados en windows para Bittorrent son uTorrent y el cliente oficial, lo cierto es que traen publicidad y algunos otros agregados. Que aunque es posible quitarlos, siempre es bueno probar algunas alternativas. Acá la lista:

- Vuze (antes conocido como Azureus): un programa con bastante tiempo, escrito en Java y con muchas opciones. Bajo licencia GPL. Aunque cada vez se pone más comercial este proyecto, aún es una alternativa viable.

- Deluge: Cliente con bastantes opciones muy similar a uTorrent. Sencillo y efectivo.

- Transmission: El cliente más sencillo, si no se quiere cosas complejas esta es la opción ideal.

jueves, octubre 06, 2016

Obtener metadatos de archivos PDF en Linux

Si uno desea obtener por BASH los metadatos de un archivo en Linux basta con tener instalado el paquete PDFINFO y realizar lo siguiente:

pdfinfo -meta archivo.pdfDe esta forma podrá obtener la información de las fechas de creación, el autor, información del programa con que fue creado, etc. En Windows se puede utilizar la herramienta BeCyPDFMetaEdit.

jueves, septiembre 29, 2016

Compartir una URL en una presentación (acortadores de direcciones con alias y códigos QR)

En caso de que hagamos presentaciones una opción interesante que se tiene es la de compartir un enlace, ya sea para que se pueda acceder luego o para que se pueda generar algún tipo de interacción (por ejemplo una encuesta).

Uno de los principales problemas es que los sitios a donde queremos dirigir a la persona no tenga direcciones web amigables listas para ser copiadas, entonces existen dos alternativas interesantes:

Uno de los principales problemas es que los sitios a donde queremos dirigir a la persona no tenga direcciones web amigables listas para ser copiadas, entonces existen dos alternativas interesantes:

- Utilizar acortadores de URL con Alias. Esto ayuda a que sea fácil de ingresar en, por ejemplo, un celular. Algunos sitios que permiten esto son tinyurl.com o cortar.org

- Utilizar un código QR para que lo puedan leer desde el celular (requiere que el celular tenga una aplicación para leer QR): goo.gl permite esto.

miércoles, septiembre 21, 2016

Convertor de criptomonedas en formato simple

Si uno quiere saber simplemente cuanto vale el bitcoin sin tantos gráficos complejos un excelente sitio es preev.com el mismo permite saber el valor de distintas criptomonedas en monedas tradicionales.

Es una muy interesante herramienta para quién simplemente quiere tener el valor de referencia de estas criptomonedas. Para poder calcular los valores utiliza distintas fuentes: Bitfinex, Bitstamp, BTC-E, LocalBitcoins.

Es una muy interesante herramienta para quién simplemente quiere tener el valor de referencia de estas criptomonedas. Para poder calcular los valores utiliza distintas fuentes: Bitfinex, Bitstamp, BTC-E, LocalBitcoins.

miércoles, septiembre 14, 2016

Información sobre Cargos Públicos en Argentina

Es importante tener en cuenta quienes son las personas que están en los distintos cargos gubernamentales, es por eso que Internet puede servir para poder acceder a esta información así como poder elegir a futuro un mejor servidor público.

Para esto existen distintas forma de obtener información como diarios online así como la información que puede surgir en Wikipedia.

Pero existen fuentes específicas como lo son los siguientes sitios:

Para esto existen distintas forma de obtener información como diarios online así como la información que puede surgir en Wikipedia.

Pero existen fuentes específicas como lo son los siguientes sitios:

- Cargografias Argentina: muestra la información de los distintos funcionarios públicos y su relación en el tiempo así como el cargo y el periodo, la mayor cantidad de información se obtienen de fuentes oficiales como e Boletín Oficial.

- Justiciapedia: sub sitio de Chequeado.com un sitio que busca validar los dichos de políticos. En este sub sitio se pueden ver los distintos representantes del poder judicial así como su relación con otras organizaciones.

- Datos.gob.ar: sitio que cuenta con datos abiertos de los distintos poderes, esto permite validar otra información o explotar estos datos para, al cruzarlo con otros datos, poder analizar mejor distinta información.

miércoles, septiembre 07, 2016

Crear un Tablero Kanban con Trello, o cómo organizar el trabajo para ser más productivos

Una de las tareas comunes al estar realizando un trabajo es la creación de lista de tareas, estas permiten organizar y tener presente las tareas pendientes.

Dado que las listas se escriben (ya sea en un papel o en una computadora) nos permite de alguna forma "liberarnos" de tener que acordarnos lo que tenemos pendiente, y de cierta forma bajar un poco el stress.

Pues un esquema muy útil es el "Kanban", este tablero es sumamente eficiente para poder organizar el trabajo. Se basa en tener tres listas de tareas: pendientes, en proceso y finalizadas. Con este simple esquema se puede trabajar de una forma muy sencilla. Más información se puede ver en el siguiente video:

Si se desea utilizar este mismo esquema pero en un formato digital y en un tablero online y colaborativo se puede usar Trello. Esta aplicación online nos ayuda a poder tener lista de tareas de forma colaborativas entre grupos de trabajo.

Utilizando Kanban y aplicaciones como Trello podremos aumentar nuestra productividad de una forma extraordinaria y de una manera sumamente sencilla.

Dado que las listas se escriben (ya sea en un papel o en una computadora) nos permite de alguna forma "liberarnos" de tener que acordarnos lo que tenemos pendiente, y de cierta forma bajar un poco el stress.

Pues un esquema muy útil es el "Kanban", este tablero es sumamente eficiente para poder organizar el trabajo. Se basa en tener tres listas de tareas: pendientes, en proceso y finalizadas. Con este simple esquema se puede trabajar de una forma muy sencilla. Más información se puede ver en el siguiente video:

Si se desea utilizar este mismo esquema pero en un formato digital y en un tablero online y colaborativo se puede usar Trello. Esta aplicación online nos ayuda a poder tener lista de tareas de forma colaborativas entre grupos de trabajo.

Utilizando Kanban y aplicaciones como Trello podremos aumentar nuestra productividad de una forma extraordinaria y de una manera sumamente sencilla.

domingo, septiembre 04, 2016

HolaIT cumple 10 años

El 3 de Septiembre de 2006 se creaba este blog.

Ya han pasado 10 años desde aquel momento y no ha sido más que un pasatiempo.

La redacción ha mejorado, los temas han cambiado, pero mantiene la misma esencia.

¿Futuro? Indeterminado.

¡ Feliz 10 años Hola IT !

Ya han pasado 10 años desde aquel momento y no ha sido más que un pasatiempo.

La redacción ha mejorado, los temas han cambiado, pero mantiene la misma esencia.

¿Futuro? Indeterminado.

¡ Feliz 10 años Hola IT !

miércoles, agosto 31, 2016

¿Cuanto falta para irme del trabajo? Saber el tiempo que está prendida la computadora

En la actualidad pueden tener la posibilidad de trabajar con cierta flexibilidad horaria, esto es decir, no tener un horario fijo de entrada, pero si cierta cantidad de horas a cumplir.

Pues cuando se acerca la hora de irnos nos agarra gran ansiedad y debemos determinar si cumplimos las horas diarias acordadas. Entonces ahí es donde tenemos que buscar la forma de obtener este dato.

Una forma sencilla en Linux es utilizar el siguiente comando:

En Windows nos tenemos que rebuscar un poco, pero con el siguiente comando podremos obtener la hora que estableció conexión el adaptador de red:

Pues cuando se acerca la hora de irnos nos agarra gran ansiedad y debemos determinar si cumplimos las horas diarias acordadas. Entonces ahí es donde tenemos que buscar la forma de obtener este dato.

Una forma sencilla en Linux es utilizar el siguiente comando:

uptimeDe esta forma obtendremos el horario que la máquina está encendida.

En Windows nos tenemos que rebuscar un poco, pero con el siguiente comando podremos obtener la hora que estableció conexión el adaptador de red:

ipconfig /all|find "obtenida"Listo ahora podremos cumplir el horario pactado y controlar un poco la ansiedad.

jueves, agosto 25, 2016

Colección de Cheat Sheets

Las Cheat Sheets son tablas que muestran información concreta sobre alguna aplicación o lenguaje de programación. Sirven para tener una vista rápida sobre ciertos comandos básicos y son muy útiles para referencias en el uso.

El sitio OverAPI cuenta con una gran colección de "hoja de trucos" y es muy útil ya que no hay que buscar en archivos o webs diversas, basta acceder a este sitio y se puede buscar de forma fácil nuestra Cheat Sheet.

El sitio OverAPI cuenta con una gran colección de "hoja de trucos" y es muy útil ya que no hay que buscar en archivos o webs diversas, basta acceder a este sitio y se puede buscar de forma fácil nuestra Cheat Sheet.

miércoles, agosto 17, 2016

Cómo eliminar información personal en Internet

Es una pregunta recurrente que muchos se hacen, ya sea información cargada por uno mismo o por terceros.

La respuesta es que no es una tarea fácil y generalmente depende el hosting que almacena el contenido, los administradores del sitio y el país donde se encuentre junto con su normativa. Por otro lado también tiene una relación lo que los buscadores (principalmente Google) muestre sobre el sitio.

En conclusión puede ser una tarea compleja y hay varias formas por donde tratar el problema. Pero lo cierto es que cada forma tiene sus complejidades. En términos generales es importante dejar una constancia fehaciente del contenido y luego solicitar su remoción por distintas vías y en caso de negativa o caso omiso ir por vías más formales.

Se puede ver una interesante guía con las distintas opciones en este enlace "How to delete things from the internet: a guide to doing the impossible".

La respuesta es que no es una tarea fácil y generalmente depende el hosting que almacena el contenido, los administradores del sitio y el país donde se encuentre junto con su normativa. Por otro lado también tiene una relación lo que los buscadores (principalmente Google) muestre sobre el sitio.

En conclusión puede ser una tarea compleja y hay varias formas por donde tratar el problema. Pero lo cierto es que cada forma tiene sus complejidades. En términos generales es importante dejar una constancia fehaciente del contenido y luego solicitar su remoción por distintas vías y en caso de negativa o caso omiso ir por vías más formales.

Se puede ver una interesante guía con las distintas opciones en este enlace "How to delete things from the internet: a guide to doing the impossible".

jueves, agosto 11, 2016

Convertir el feed de un usuario de Twitter en un feed RSS

Las redes son geniales excepto en el momento que deseamos obtener información de estas. Si bien el paso ideal son las APIs lo cierto es que hay ocasiones en que no es posible. Es por esto que se pueden utilizar sitios como TwitRSS.me para obtener un RSS del feed de un usuario de Twitter.

Otro dato interesante de este sitio es que su código en Perl está disponible en github.

Otro dato interesante de este sitio es que su código en Perl está disponible en github.

jueves, agosto 04, 2016

Las 100 abreviaciones más comunes de Internet explicadas una por una

Generalmente en los chats o foros de Internet se escribe de forma abreviada y muchas veces es difícil poder saber su significado, pues bien una página muy interesante que explica esto es "What 100 Internet and Texting Abbreviations Mean" donde podremos ver el significado de estas abreviaciones así como un gráfico explicativo.

domingo, julio 31, 2016

La red TOR y su segureidad: algunas sospechas e investigaciones al respecto

La pregunta es frecuente, y todos quieren saber ¿es la red TOR (The Onion Router) segura para ocultar mi IP?. La respuesta se puede ver en el primer capítulo de la serie Mr. Robot, pero claro, ahí muestra uno de los problemas que tiene los usuarios al usar la red. Básicamente la red TOR es un intermediario y como tal puede hacer distintos tipos de ataques.

OK, pero ¿que tan segura es esa red? Siempre han habido sospechas, en general, los problemas que tienen los usuarios al usar la red es que dejan "huellas" de forma paralela en los accesos que permiten sacar la máscara de anonimato por correlación de datos, eso fue lo que pasó por ejemplo en el caso Silk Road.

Bueno... pero ¿me puedes decir si TOR es seguro o no? bueno, podemos contestar esa pregunta con un extracto de una entrevista que le hizo Página 12 al criptólogo argentino Hugo Scolnik

Vamos que me estás evadiendo. ¿Es TOR seguro?, pues para responder eso basta decir que una reciente investigación ha descubierto que dentro de la red TOR hay al menos 110 servidores maliciosos a la vez que otra investigación determinó que una gran cantidad de webs dentro de la red TOR pueden delatar las direcciones IP reales de quiénes lo alojan.

Entonces ¿TOR es Seguro?.... ¡¿Quién lo sabe?!

OK, pero ¿que tan segura es esa red? Siempre han habido sospechas, en general, los problemas que tienen los usuarios al usar la red es que dejan "huellas" de forma paralela en los accesos que permiten sacar la máscara de anonimato por correlación de datos, eso fue lo que pasó por ejemplo en el caso Silk Road.

Bueno... pero ¿me puedes decir si TOR es seguro o no? bueno, podemos contestar esa pregunta con un extracto de una entrevista que le hizo Página 12 al criptólogo argentino Hugo Scolnik

–En un punto matemática, seguridad informática e intereses económicos convergen.

–Todo el mundo se ha enamorado de la Internet invisible, de la Internet oscura. Lo que se propagó es una Internet que no es a la que se accede con Google. El sistema más difundido para navegar así es Tor, un sistema para que puedas mandar mails, disimulando tu dirección IP, que no se vea, poder navegar en forma invisible y acceder a muchos lugares; hay desde narcotraficantes hasta científicos en la Internet oscura. Y ahora se descubrió que el principal servidor de Tor está en Chicago y lo maneja ¿quien? La NSA.

Vamos que me estás evadiendo. ¿Es TOR seguro?, pues para responder eso basta decir que una reciente investigación ha descubierto que dentro de la red TOR hay al menos 110 servidores maliciosos a la vez que otra investigación determinó que una gran cantidad de webs dentro de la red TOR pueden delatar las direcciones IP reales de quiénes lo alojan.

Entonces ¿TOR es Seguro?.... ¡¿Quién lo sabe?!

jueves, julio 28, 2016

¿Qué puede ver nuestro ISP?

Muchas veces surge el interrogante si nuestras comunicaciones viajan de forma segura por Internet o no. Pues bien, según el texto "What ISPs Can See" lamentablemente la noticia es que no, es posible que nuestro proveedor de Internet tenga acceso a gran cantidad de información sobre nosotros.

Incluso aunque naveguemos por páginas seguras (HTTPS) lo cierto es que es posible saber por la información de DNS que sitio navegamos... y aunque usemos VPN no es la solución mágica dado que estaremos entregando la información a otros proveedores e incluso malas configuraciones podrían entregar información a nuestro ISP.

En conclusión es importante tener conciencia de lo que nuestros ISPs pueden ver, para así saber que información visualizar.

Incluso aunque naveguemos por páginas seguras (HTTPS) lo cierto es que es posible saber por la información de DNS que sitio navegamos... y aunque usemos VPN no es la solución mágica dado que estaremos entregando la información a otros proveedores e incluso malas configuraciones podrían entregar información a nuestro ISP.

En conclusión es importante tener conciencia de lo que nuestros ISPs pueden ver, para así saber que información visualizar.

martes, julio 26, 2016

NoMoreRansom: sitio de la Europol para combatir el Secuestro de Archivos

La Europol, la policía de Holanda, empresas como Intel y Kaspersky han colaborado para combatir el ransomware, un mal que está afectando a cada vez más usuarios.

En el sitio se dan distintos consejos así como la posibilidad de subir archivos para identificar por cual ransomware se está infectado y da las opciones para recuperarlos.

Si bien no se encuentran soluciones para todos los malware de este tipo, esta iniciativa busca desalentar el uso del ransomware justamente evitando que los usuarios paguen por el rescate.

El sitio cuenta con preguntas frecuentes, consejos preventivos, soluciones y un análisis para poder determinar el tipo de ransom que afectó a los archivos.

Puede acceder entrando en NoMoreRansom.

En el sitio se dan distintos consejos así como la posibilidad de subir archivos para identificar por cual ransomware se está infectado y da las opciones para recuperarlos.

Si bien no se encuentran soluciones para todos los malware de este tipo, esta iniciativa busca desalentar el uso del ransomware justamente evitando que los usuarios paguen por el rescate.

El sitio cuenta con preguntas frecuentes, consejos preventivos, soluciones y un análisis para poder determinar el tipo de ransom que afectó a los archivos.

Puede acceder entrando en NoMoreRansom.

Verizon compra Yahoo!

4800 millones de dolares es el precio por el cual la empresa de telecomunicaciones de Estados Unidos Verizon adquiere Yahoo!, un sitio histórico de Internet.

De esta forma Yahoo, que se encontraba en una crisis financiera, dejará de ser una empresa independiente siendo parte de la empresa Verizon.

En momentos de grandes ventas, como el caso de Linkedin por parte de Microsoft, lo que uno se vuelve a plantear es que pasará con los usuarios y los servicios que utilizan, esperemos que se siga prestando los servicios sin interrupciones.

De esta forma Yahoo, que se encontraba en una crisis financiera, dejará de ser una empresa independiente siendo parte de la empresa Verizon.

En momentos de grandes ventas, como el caso de Linkedin por parte de Microsoft, lo que uno se vuelve a plantear es que pasará con los usuarios y los servicios que utilizan, esperemos que se siga prestando los servicios sin interrupciones.

Gobierno Argentino emite resolución para obtener Datos Personales de los ciudadanos con fines Comunicacionales

El Gobierno argentino mediante la resolución Resolución 166 - E/2016 de la Jefatura de Gabinetes de Ministros ha establecido un Convenio Marco de Cooperación entre la Administración Nacional de Seguridad Social (ANSES) y la Secretaría de Comunicación.

Los datos que se buscan transferir, según el ANEXO 1, con fines de comunicaciones de gobierno son:

Los datos que se buscan transferir, según el ANEXO 1, con fines de comunicaciones de gobierno son:

- Nombre y Apellido,

- DNI,

- CUIT/CUIL,

- Domicilio,

- Teléfono,

- Correo electrónico,

- Fecha de Nacimiento,

- Estado Civil,

- Estudios.

ARTICULO 4° — (Calidad de los datos).Aún no hay información oficial sobre la rectificación dado que la resolución salió hoy en el Boletín Oficial, pero ya despertó varias críticas.

(...)

3. Los datos objeto de tratamiento no pueden ser utilizados para finalidades distintas o incompatibles con aquellas que motivaron su obtención. (...)

domingo, julio 24, 2016

Encuesta escala salarial tecnoloigía "segundo semestre 2016" para Latinoamérica

Sysarmy ha abierto la encuesta salarial del segundo semestre para la región. Así como en su momento se habló sobre los distintos salarios en el rubro tecnología a partir de distintas fuentes, esta es una buena oportunidad para añadir en una encuesta una referencia más.

En breve se publicarán los resultados en el blog de Sysarmy, por ahora puede completar la encuesta accediendo al enlace de la entrada en el blog oficial.

En breve se publicarán los resultados en el blog de Sysarmy, por ahora puede completar la encuesta accediendo al enlace de la entrada en el blog oficial.

sábado, julio 23, 2016

Dropbox libera algoritmo de compresión de imagen sin perdida 22% más eficiente que los JPEG

La empresa de almacenamiento en la nube ha anunciado la liberación bajo licencia código abierto de Lepton, un algoritmo de compresión sin perdida un 22% más eficiente que los algoritmos estándards.

De esta forma se logra reducir los archivos alojados en dispositivos a la vez que se puede recuperar una copia 100% igual al orginal.

El código fuente se puede encontrar en Github cómo el anuncio en su blog.

De esta forma se logra reducir los archivos alojados en dispositivos a la vez que se puede recuperar una copia 100% igual al orginal.

El código fuente se puede encontrar en Github cómo el anuncio en su blog.

jueves, julio 21, 2016

Datos Abiertos en el Gobierno Argentino

Hace tiempo ya se comentó de proyectos que buscaban hacer públicos los datos gubernamentales como por ejemplo VozData de La Nación. Pues el gobierno que ha asumido el año pasado en la República Argentina ha apostado a la tendencia de OpenData y ha liberado varios Sets de Datos Abiertos para que cualquiera los pueda reutilizar.

Entre ellos están los datos de funcionarios públicos y de empleados contratados, por ejemplo.

El marco normativo que regula estas publicaciones es el siguiente:

Y algunos sets de datos disponibles son:

Se puede acceder a los datos desde la web oficial: datos.gob.ar

Entre ellos están los datos de funcionarios públicos y de empleados contratados, por ejemplo.

El marco normativo que regula estas publicaciones es el siguiente:

- Decreto 117/2016

- Resolución 538/2013

- Decreto 1172/2003

Y algunos sets de datos disponibles son:

- Solicitudes de Acceso a la Información Pública

- Sistema de Contrataciones Electrónicas (Argentina Compra)

- Declaraciones Juradas Patrimoniales Integrales

- Registro Central de Personas Contratadas

- Ejecución Presupuestaria de la Administración Pública Nacional

- Estructura Orgánica y Autoridades del Poder Ejecutivo Nacional

- Registro Único de Audiencias de Gestión de Intereses

Se puede acceder a los datos desde la web oficial: datos.gob.ar

jueves, julio 14, 2016

Vuelve Mr. Robot, la serie más fidedigna de Seguridad Informática

El cine, las series y la seguridad informática nunca se llevan de la mano. Pantallas con animaciones, interfaces extrañas e inverosímiles, comandos inexistentes suele ser lo común. Pero ahí surgió algo diferente: Mr. Robot, la serie más fidedigna en lo que respecta a Seguridad Informática.

La serie trata sobre el Elliot. Un personaje con varios problemas emocionales, afectivos, de salud, pero tiene un problema mayor: quiere arreglar problemas ajenos. ¿Cómo lo hace? mediante sus conocimientos informáticos. Elliot critica tanto a la sociedad en la que vive que prácticamente vive aislado si no fuera por las pocas personas que lo aprecian (o aprecian su conocimiento).

Con el correr de los capítulos de la primer temporada al trama se va desarrollando con el fin de hacer un sabotaje y cada personaje muestra más y más de lo que es capaz de hacer.

Ya empezó la segunda temporada y con el éxito que fue la primera hay grandes expectativas.

Sobre los ataques que se muestran en la serie, si. Son posibles. La mayor cantidad de la serie esta basado en noticias reales de ataques, y la misma es realizada con asesores en seguridad informática.

Si se desea ver una serie verosímil desde el punto de vista técnico, esta es la serie indicada.

La serie trata sobre el Elliot. Un personaje con varios problemas emocionales, afectivos, de salud, pero tiene un problema mayor: quiere arreglar problemas ajenos. ¿Cómo lo hace? mediante sus conocimientos informáticos. Elliot critica tanto a la sociedad en la que vive que prácticamente vive aislado si no fuera por las pocas personas que lo aprecian (o aprecian su conocimiento).

Con el correr de los capítulos de la primer temporada al trama se va desarrollando con el fin de hacer un sabotaje y cada personaje muestra más y más de lo que es capaz de hacer.

Ya empezó la segunda temporada y con el éxito que fue la primera hay grandes expectativas.

Sobre los ataques que se muestran en la serie, si. Son posibles. La mayor cantidad de la serie esta basado en noticias reales de ataques, y la misma es realizada con asesores en seguridad informática.

Si se desea ver una serie verosímil desde el punto de vista técnico, esta es la serie indicada.

Listado de Juegos para LAN Party

Hace tiempo que no se ven muchos cybers donde la gente se juntaba para jugar a videojuegos en una red LAN, generalmente eran cybercafes donde además había máquinas con juegos.

Luego muchos utilizaron la posibilidad de transportar las máquinas y así jugar de forma local en LAN Partys ya sea en casas particulares como eventos acordes.

Pues bien, una muy interesante lista de juegos se puede encontrar en LAN Game List que permite filtrar y ordenar según sea el gusto de cada uno.

Una muy interesante propuesta cuando se tiene gran número de máquinas conectadas a una red local y se le quiere dar alguna utilidad, descargando los juegos en un servidor compartido se podrá dar un nuevo uso.

También se pueden agregar nuevos juegos a la lista.

Luego muchos utilizaron la posibilidad de transportar las máquinas y así jugar de forma local en LAN Partys ya sea en casas particulares como eventos acordes.

Pues bien, una muy interesante lista de juegos se puede encontrar en LAN Game List que permite filtrar y ordenar según sea el gusto de cada uno.

Una muy interesante propuesta cuando se tiene gran número de máquinas conectadas a una red local y se le quiere dar alguna utilidad, descargando los juegos en un servidor compartido se podrá dar un nuevo uso.

También se pueden agregar nuevos juegos a la lista.

miércoles, julio 06, 2016

Analizando Seguridad de cabeceras HTTP (o como mejorar la seguridad de tu sitio web)

La tecnología web es sumamente compleja, y si bien tener un sitio web parece algo sencillo la realidad es que hay varios aspectos a tener en cuenta. Uno de estos son los aspectos de seguridad y dentro de esto distintas cuestiones, como por ejemplo las cabeceras HTTP.

Cuando uno hace una petición a un servidor web la misma es devuelta con un "header" (o cabecera) y el contenido. Este "header" le informa al navegador (browser) como actuar ante distintas circunstancias. Configurando ciertas opciones en el servidor o se puede mejorar la seguridad y esto en ciertas ocasiones puede ser considerado para la optimización en buscadores (SEO).

Para poder verificar una herramienta muy interesante es securityheaders.io la cual nos permite verificar si nuestro sitio se encuentra con dichas optimizaciones y además nos proporciona información de porqué se debe configurar y como hacerlo.

Tiene un esquema muy similar que SSL Server Test en el cual se puede ingresar una web y muestra la información, a su vez muestra tres listados con los distintos rankings. También permite que no se liste nuestra web en los citados rankings.

Sobre conexiones HTTP verifica:

Y sobre conexiones cifradas (HTTPS) verifica además:

Cuando uno hace una petición a un servidor web la misma es devuelta con un "header" (o cabecera) y el contenido. Este "header" le informa al navegador (browser) como actuar ante distintas circunstancias. Configurando ciertas opciones en el servidor o se puede mejorar la seguridad y esto en ciertas ocasiones puede ser considerado para la optimización en buscadores (SEO).

Para poder verificar una herramienta muy interesante es securityheaders.io la cual nos permite verificar si nuestro sitio se encuentra con dichas optimizaciones y además nos proporciona información de porqué se debe configurar y como hacerlo.

Tiene un esquema muy similar que SSL Server Test en el cual se puede ingresar una web y muestra la información, a su vez muestra tres listados con los distintos rankings. También permite que no se liste nuestra web en los citados rankings.

Sobre conexiones HTTP verifica:

- Content-Security-Policy,

- X-Content-Type-Options,

- X-Frame-Options y

- X-XSS-Protection.

Y sobre conexiones cifradas (HTTPS) verifica además:

- Strict-Transport-Security y

- Public-Key-Pins.

jueves, junio 30, 2016

Ahora el Ransomware también ataca dispositivos Android SmartTV

Ya conocemos los problemas producidos por los malware del tipo Ransomware, este tipo de código malicioso que se enfoca o en bloquear una computadora o en cifrar su contenido. Pues bien se ha detectado algunos ransomware que buscan bloquear dispositivos como SmartTV con sistema operativo Android.

De esta forma esta tendencia va creciendo en nuevo tipo de ataques, en este caso particular la extorsión pide un rescate del equivalente a 200 dolares y utiliza la ingeniería social para que el atacante abone este monto con un falso mensaje de la Policía de Estados Unidos.

De esta forma esta tendencia va creciendo en nuevo tipo de ataques, en este caso particular la extorsión pide un rescate del equivalente a 200 dolares y utiliza la ingeniería social para que el atacante abone este monto con un falso mensaje de la Policía de Estados Unidos.

miércoles, junio 29, 2016

Búsqueda de trabajo en Argentina

Si uno está en la búsqueda laboral en Argentina debe tener en cuenta que existen distintos sitios web donde poder realizar esta tarea.

Cada uno propone ingresar un currículum vitae (CV) para que de esta forma, además, las empresas nos puedan buscar.

Cabe destacar que estos datos que ingresamos pueden ser intercambiados por los portales y las empresas por lo que se debe tener cuidado sobre que cosas cargar.

Tal vez el sitio más conocido es la red scoial Linkedin pero no es el único portal.

En argentina se puede buscar en: computrabajo, zonajobs, bumeran, empleos clarín, etc.

También es una buena base de referencia para ver que es lo que busca cada sector y cuales son los requisitos deseados, para de esta forma poder hacer cursos o capacitación en estas áreas.

Algunos sitios permiten registrarnos y que nos envíen las ofertas de acuerdo a nuestro perfil vía email.

Cada uno propone ingresar un currículum vitae (CV) para que de esta forma, además, las empresas nos puedan buscar.

Cabe destacar que estos datos que ingresamos pueden ser intercambiados por los portales y las empresas por lo que se debe tener cuidado sobre que cosas cargar.

Tal vez el sitio más conocido es la red scoial Linkedin pero no es el único portal.

En argentina se puede buscar en: computrabajo, zonajobs, bumeran, empleos clarín, etc.

También es una buena base de referencia para ver que es lo que busca cada sector y cuales son los requisitos deseados, para de esta forma poder hacer cursos o capacitación en estas áreas.

Algunos sitios permiten registrarnos y que nos envíen las ofertas de acuerdo a nuestro perfil vía email.

sábado, junio 25, 2016

BadTunnel: vulnerabilidad de Microsoft que permite secuestrar tráfico en casi todos los Windows

Un conjunto de vulnerabilidades, nombrado BadTunnel, permite abrir una brecha y redirigir tráfico hacia un atacante en los sistemas operativos Windows. Lo llamativo es que esta vulnerabilidad se encuentra disponible en los Windows de los últimos 20 años.

De esta forma aprovechando esta brecha es posible “secuestrar” el tráfico y obtener información sensible. La técnica se denomina NetBIOS-spoofing y el ataque consiste en la explotación de varias fallas en este sistema operativo a la vez. El parche es MS16-077.

De esta forma aprovechando esta brecha es posible “secuestrar” el tráfico y obtener información sensible. La técnica se denomina NetBIOS-spoofing y el ataque consiste en la explotación de varias fallas en este sistema operativo a la vez. El parche es MS16-077.

miércoles, junio 22, 2016

Bash en Javascript para practicar comando de Linux sin necesidad tener que instalarlo

El sistema operativo Linux, a diferencia de Windows, principalmente se usa desde la línea de comandos. Si bien cuenta con interfaz gráfica muchas de sus configuraciones se hacen en general modificando archivos de texto. Esto trae muchas ventajas dado que se pueden copiar configuraciones fácilmente así como comparar.

En consecuencia aprender a usar Linux no es aprender a usar una interfaz gráfica o usar botones para hacer determinadas cosas sino más bien es ingresar comandos y saber como interactuar con los mismos.

Si uno no desea usar una computadora con linux o levantar una máquina virtual puede probar dos páginas las cuales cuentan con versiones reducidas del BASH para poder probar distintos comandos e incluso hacer scripts.

La primera es JavaScript PC emulator la cual usa una versión de BusyBox mientras que la otra es de la página TutorialsPoint.

En consecuencia aprender a usar Linux no es aprender a usar una interfaz gráfica o usar botones para hacer determinadas cosas sino más bien es ingresar comandos y saber como interactuar con los mismos.

Si uno no desea usar una computadora con linux o levantar una máquina virtual puede probar dos páginas las cuales cuentan con versiones reducidas del BASH para poder probar distintos comandos e incluso hacer scripts.

La primera es JavaScript PC emulator la cual usa una versión de BusyBox mientras que la otra es de la página TutorialsPoint.

martes, junio 21, 2016

Microsoft adquiere Linkedin y con ello los datos de 433 millones de usuarios

La empresa Microsoft ya inició los trámites para adquirir Linkedin, una red social orientada a negocios. En la misma los usuarios cargan sus datos personales y laborales, así como textos propios, las empresas donde trabajaron y más información que puede ser relevante para adquirir un puesto en una empresa.

Ahora, cuando la transacción sea completada, la empresa fundada por Bill Gates tendrá en sus manos los datos de 433 millones de usuarios.

Ahora, cuando la transacción sea completada, la empresa fundada por Bill Gates tendrá en sus manos los datos de 433 millones de usuarios.

miércoles, junio 15, 2016

NAPs de CABASE (IPX en Argentina) ¿qué es? ¿para que sirve?

Un NAP es un "Network Point Access" es decir un sitio de interconexión de distintos proveedores de Internet (ISPs) para poder hacer intercambio de tráfico (peering). También pueden considerarse IPX (por Internet eXchanges Points) pero estos son llamados "puntos neutros".

La finalidad es en ambos casos la misma: poder intercambiar tráfico para que Internet funcione con mejor calidad del servicio.

En la argentina está el NAP de CABASE el cual agrupa a proveedores de Internet locales dentro de la Cámara de Internet.

Acá por ejemplo se puede visualizar la información sobre los datos que intercambian los distintos ISP y sus contratos por el peering en el NAP (información obtenida del Mapa del 2015).

Un dato interesante es que las empresas de telefonía no participan de este NAP. Los IPX así como los cables submarinos de Internet forman parte de la gran cantidad de elementos que permiten hacer que la gran red de redes pueda funcionar.

Así que ya sabe que cuando le digan que internet es una nube o no es algo real, puede mostrar estos datos, y estos centros de datos, así como todo lo que conforma esta gran maquinaria de interconexión y convenios entre empresas.

La finalidad es en ambos casos la misma: poder intercambiar tráfico para que Internet funcione con mejor calidad del servicio.

En la argentina está el NAP de CABASE el cual agrupa a proveedores de Internet locales dentro de la Cámara de Internet.

Acá por ejemplo se puede visualizar la información sobre los datos que intercambian los distintos ISP y sus contratos por el peering en el NAP (información obtenida del Mapa del 2015).

Un dato interesante es que las empresas de telefonía no participan de este NAP. Los IPX así como los cables submarinos de Internet forman parte de la gran cantidad de elementos que permiten hacer que la gran red de redes pueda funcionar.

Así que ya sabe que cuando le digan que internet es una nube o no es algo real, puede mostrar estos datos, y estos centros de datos, así como todo lo que conforma esta gran maquinaria de interconexión y convenios entre empresas.

jueves, junio 09, 2016

Repositorio de libros de Programación de licencias libres

Si bien ya hace un tiempo se comentó de algunos repositorios de licencia libre un muy interesante repositorio de GitHub es el de free-programming-books el cual cuenta con una gran cantidad de libros, principalmente de programación, para aprender a programar.

Hay desde desarrollo web, hasta lenguajes como C, C++, Assembler, etc. También hay libros sobre sistemas operativos y bases de datos.

Todos son de licencia libre, es decir se permite su copia.

Ya no hay excusa para aprender algún lenguaje que entiendan las máquinas.

Hay desde desarrollo web, hasta lenguajes como C, C++, Assembler, etc. También hay libros sobre sistemas operativos y bases de datos.

Todos son de licencia libre, es decir se permite su copia.

Ya no hay excusa para aprender algún lenguaje que entiendan las máquinas.

miércoles, junio 01, 2016

¿ Que es el diseño web adaptativo o responsive (RWD) ?

El diseño web responsive es un diseño de sitios webs que se adaptan al dispositivo (principalmente a la resolución) de acuerdo donde se esté visualizando.

El diseño web responsive es un diseño de sitios webs que se adaptan al dispositivo (principalmente a la resolución) de acuerdo donde se esté visualizando.Esto quiere decir que el sitio se verá diferente si se ve desde una PC, desde una netbook, desde un celular o desde una tablet.

Si bien está enfocado a cuestiones relacionadas a la pantalla también puede adaptarse a otras, como por ejemplo, uso de memoria o procesador.

Su funcionamiento se basa principalmente en características de CSS3, lo que permite obtener información para adaptar ciertos valores. Específicamente se utiliza información de Media Queries para obtener información y poder adaptar valores.

Otra referencia importante a tener en cuenta son las buenas prácticas para móviles de la W3.

Y esta presentación publicada en W3 también es un buen resumen.

El servicio de Google PageSpeed Insight permite evaluar sitios y dar cierta información de valor. También es muy interesante la guía de Google sobre optimización para dispositivos móviles.

miércoles, mayo 25, 2016

¿Cuanto gana la gente que trabaja en Tecnología en Argentina?

El sueldo es un tema tabú en muchos lugares, pero la realidad marca que es importante tener una referencia o al menos un parámetro de cuanto se paga o cuanto gana cada sector.

Es así que un sector con mucho desarrollo y muy requerido es el de IT (tecnología). Si bien es cierto que hay muchas ramas (desarrollo, soporte, redes, infraestructura, etc) como mucha variedad de capacitación (informal, formal, con título, con experiencia), la realidad es que es un sector un poco mejor pago que el resto aunque muchas veces puede ser un lugar que hay cierto stress (principalmente en el área soporte).

Como referencia en la Argentina se puede ver el sitio Sysarmy que es un sitio de administradores de sistemas y frecuentemente hacen encuestas (ojo porque las mismas no tienen filtros, es decir están en crudo según lo envía la gente).

También otra referencia es el convenio de Unión Informática, el cual puede servir para entender las categorías y los parámetros según experiencia y otros plus como título o antigüedad.

También se puede observar la referencia que hace el diario La Nación en una nota de Abril del 2016 sobre un relevamiento de la Cámara de Empresas de Software y Servicios Informáticos:

Otra referencia importante es la información de los colegios profesionales como el caso de CPCIBA.

Por último otro sitio también importante es Openqube el cual permite calificar empresas de tecnología en Argentina y además muestra los distintos Pro y Contras así como los beneficios que otorga cada una.

Es así que un sector con mucho desarrollo y muy requerido es el de IT (tecnología). Si bien es cierto que hay muchas ramas (desarrollo, soporte, redes, infraestructura, etc) como mucha variedad de capacitación (informal, formal, con título, con experiencia), la realidad es que es un sector un poco mejor pago que el resto aunque muchas veces puede ser un lugar que hay cierto stress (principalmente en el área soporte).

Como referencia en la Argentina se puede ver el sitio Sysarmy que es un sitio de administradores de sistemas y frecuentemente hacen encuestas (ojo porque las mismas no tienen filtros, es decir están en crudo según lo envía la gente).

También otra referencia es el convenio de Unión Informática, el cual puede servir para entender las categorías y los parámetros según experiencia y otros plus como título o antigüedad.

También se puede observar la referencia que hace el diario La Nación en una nota de Abril del 2016 sobre un relevamiento de la Cámara de Empresas de Software y Servicios Informáticos:

Según el estudio, el sueldo bruto promedio de un programador sin experiencia en la Argentina es de $ 13.100, monto que se eleva a 17.598 pesos mensuales para un desarrollador de software semi senior, y a 23.500 pesos de sueldo bruto para un programador con experiencia

Otra referencia importante es la información de los colegios profesionales como el caso de CPCIBA.

Por último otro sitio también importante es Openqube el cual permite calificar empresas de tecnología en Argentina y además muestra los distintos Pro y Contras así como los beneficios que otorga cada una.

miércoles, mayo 18, 2016

ChangeDetection: Monitoreando páginas estáticas HTML vía email

Si bien ya conocemos las alertas por email que permiten avisarnos cuando hay nuevo contenido específico en internet, hay cierto contenido que no es mostrado.

Si uno conoce el sitio que desea monitorear puede usar RSS pero en caso de que no exista no hay muchas más alternativas que acceder con frecuencia. Por suerte existe el servicio ChangeDetection que ayuda a monitorear sitios webs estáticos (HTML).

Basta con seleccionar la URL, poner un email, validar el email y cada vez que se modifique el sitio (el bot recorre aproximadamente una vez por día) nos avisará para poder acceder al enlace y verificar las diferencias del contenido.

Muy buena herramienta para ciertos sitios con contenido estático.

miércoles, mayo 11, 2016

Reviviendo virus de computadora de los años 80

Gracias a Archive.org es posible revivir las pantallas que mostraban los virus allá entre 1980 y 1990 en el sistema operativo MS-DOS.

Esta colección permite emular el funcionamiento de los virus desde el navegador web, pero sin tener riesgo de infectar nuestra computadora.

La colección es sumamente interesante dado, que de cierta forma, muestra factores históricos de el alcance de la tecnología y ciertos "reclamos" o intereses de los creadores de los Malware (en su momento llamados virus informáticos).

Se puede ver la colección completa en The Malware Museum.

Esta colección permite emular el funcionamiento de los virus desde el navegador web, pero sin tener riesgo de infectar nuestra computadora.

La colección es sumamente interesante dado, que de cierta forma, muestra factores históricos de el alcance de la tecnología y ciertos "reclamos" o intereses de los creadores de los Malware (en su momento llamados virus informáticos).

Se puede ver la colección completa en The Malware Museum.

miércoles, mayo 04, 2016

Así actualizan un iPhone de 16 GB a 128 GB por 60 dolares (¡ pero en china !)

Los celulares de Apple suelen venderse con distintas capacidades, lo que hace que el precio sea extremadamente diferente sin tener relación con el costo real de los componentes.

Pues bien, acá se ve como en china por tan solo 60 dolares es posible "actualizar" un iPhone de 16 GB a uno de 128 GB cambiando la memoria (previo backup de la información y otras cuestiones).

Si bien no es una tarea sencilla, lo cierto es que demuestra que es algo posible, y que los dispositivos soportan la memoria descripta sin necesidad de algún otro cambio del hardware.

Pues bien, acá se ve como en china por tan solo 60 dolares es posible "actualizar" un iPhone de 16 GB a uno de 128 GB cambiando la memoria (previo backup de la información y otras cuestiones).

Si bien no es una tarea sencilla, lo cierto es que demuestra que es algo posible, y que los dispositivos soportan la memoria descripta sin necesidad de algún otro cambio del hardware.

miércoles, abril 27, 2016

TabulaPDF, convirtiendo tablas de archivos PDF al amigbale formato CSV

Es común ver archivos PDF con tablas, y si bien el formato PDF es portable, realmente extraer información de los mismos es una tarea casi imposible.

Es ahí donde entra la gran herramienta TabulaPDF, una aplicación que nos ayudará a convertir tablas en archivos PDF a un formato más manejable como es el CSV (el que se podrá abrir luego en una planilla de cálculos o importar a una base de datos).

Acá se puede ver el programa en funcionamiento:

Una excelente herramienta y Open Source.

Es ahí donde entra la gran herramienta TabulaPDF, una aplicación que nos ayudará a convertir tablas en archivos PDF a un formato más manejable como es el CSV (el que se podrá abrir luego en una planilla de cálculos o importar a una base de datos).

Acá se puede ver el programa en funcionamiento:

Next version of @TabulaPDF : Up to 7x faster extraction performance, improved table detection. pic.twitter.com/P2iAbyUUsD— Manuel Aristarán (@manuelaristaran) 2 de febrero de 2016

Una excelente herramienta y Open Source.

viernes, abril 22, 2016

Nueva versión de Ubuntu 16.04 (Xenial Xerus) LTS

Ya está disponible una nueva versión de Ubuntu LTS es decir una versión con tiempo extendido de soporte.

La nueva versión de Ubuntu 16.04 LTS se puede descargar en sus distintas versiones tanto por descarga directa como por torrent.

La nueva versión de Ubuntu 16.04 LTS se puede descargar en sus distintas versiones tanto por descarga directa como por torrent.

miércoles, abril 20, 2016

Clock Skew, o cómo ciertos indicios nos pueden ayudar a revelar información

Mucho se habla de la privacidad en la era digital, pero a decir verdad difícil es asegurarla y más teniendo en cuenta la gran cantidad de desconocimiento general que hay sobre informática por parte de la ciudadanía.

Lo cierto es que un sistema informático es un sistema complejo, y por más que puedan asegurar que un sistema es super seguro, siempre habrá brechas.

Conocer una dirección IP puede parecer un dato muy relevante, pero en muchas ocasiones es posible lograr el objetivo de forma indirecta con muchos otros indicios.

Un ejemplo de esto es el Clock Skew, es decir, utilizar la zona horaria u hora del dispositivo remoto para poder determinar (o al menos sumar un probable indicio) de la ubicación de la persona.

También por ejemplo hay algunas investigaciones que buscan revelar información a partir de la cabecera gzip de las conexiones HTTP dado que estas almacenan la hora en que se comprimieron los datos.

Como bien se sabe los metadatos son un problema latente en el momento de la privacidad, es por eso que se debe conocer los formatos que se maneja y, sino, en todo caso usar texto plano. Pero en lo que respecta a protocolos de red es algo bastante complejo de analizar dado que determinados flags o características de conexión pueden dar información de más.

Lo cierto es que un sistema informático es un sistema complejo, y por más que puedan asegurar que un sistema es super seguro, siempre habrá brechas.

Conocer una dirección IP puede parecer un dato muy relevante, pero en muchas ocasiones es posible lograr el objetivo de forma indirecta con muchos otros indicios.

Un ejemplo de esto es el Clock Skew, es decir, utilizar la zona horaria u hora del dispositivo remoto para poder determinar (o al menos sumar un probable indicio) de la ubicación de la persona.

También por ejemplo hay algunas investigaciones que buscan revelar información a partir de la cabecera gzip de las conexiones HTTP dado que estas almacenan la hora en que se comprimieron los datos.

Como bien se sabe los metadatos son un problema latente en el momento de la privacidad, es por eso que se debe conocer los formatos que se maneja y, sino, en todo caso usar texto plano. Pero en lo que respecta a protocolos de red es algo bastante complejo de analizar dado que determinados flags o características de conexión pueden dar información de más.

jueves, abril 14, 2016

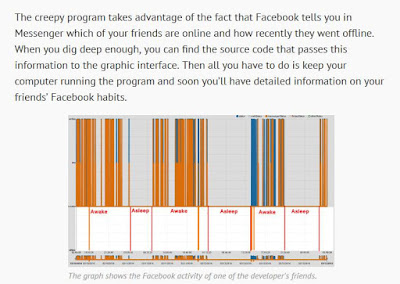

Cómo pueden saber cuando estamos despierto revisando nuestro estado en Redes Sociales o programas de Mensajería Instantánea

Si bien parece un dato menor, realmente no lo es.

Cualquier contacto de nuestro programa de mensajería instantánea (Telegram, Whatsapp, etc) o red social (como Facebook) puede tener la información de cuando estamos online y cuando no, a menos claro, que se haya configurado específicamente.

¿Porqué no es un dato menor? porque pueden saber nuestros hábitos de trabajo, de descanso y junto a otra información poder elaborar un ataque.

Así pues en 2015 se mostró que era factible hacer este ataque en el programa de mensajería Whatsapp y más recientemente se mostró una prueba en Facebook.

Puede ser que no parezca gran cosa... pero por las dudas es importante tener este dato presente.

Cualquier contacto de nuestro programa de mensajería instantánea (Telegram, Whatsapp, etc) o red social (como Facebook) puede tener la información de cuando estamos online y cuando no, a menos claro, que se haya configurado específicamente.

¿Porqué no es un dato menor? porque pueden saber nuestros hábitos de trabajo, de descanso y junto a otra información poder elaborar un ataque.

Así pues en 2015 se mostró que era factible hacer este ataque en el programa de mensajería Whatsapp y más recientemente se mostró una prueba en Facebook.

Puede ser que no parezca gran cosa... pero por las dudas es importante tener este dato presente.

sábado, abril 09, 2016

Preguntas incómodas al Voto Electrónico (Boleta Única Electrónica) - Gráficos

Una excelente serie de gráficos con preguntas sobre Voto Electrónico se pueden encontrar en Twitter creadas y compartidas por el usuario rusosnith.

También se puede ver en un Storify y compartidas en una captura.

Trata sobre aspectos relacionados a: Ecología y Costos, Logistica y Seguridad, y Argumentación Engañosa.

Acá se habla sobre la Boleta Única Electrónica utilizada tanto en Salta como en la Ciudad Autónoma de Buenos Aires, que ya hemos hablado hace un tiempo. Pero al parecer se impulsa desde el gobierno la utilización de este sistema sin reparar en ningún tipo de crítica u observación.

¿El periodismo? Pocos son los que se hacen eco del problema, como es la entrevista realizada a Enrique Chaparro por parte de José Crettaz. Veremos a futuro como va evolucionando el tema, pero de momento mucha tecnoalegría.

También se puede ver en un Storify y compartidas en una captura.

Trata sobre aspectos relacionados a: Ecología y Costos, Logistica y Seguridad, y Argumentación Engañosa.

Acá se habla sobre la Boleta Única Electrónica utilizada tanto en Salta como en la Ciudad Autónoma de Buenos Aires, que ya hemos hablado hace un tiempo. Pero al parecer se impulsa desde el gobierno la utilización de este sistema sin reparar en ningún tipo de crítica u observación.

¿El periodismo? Pocos son los que se hacen eco del problema, como es la entrevista realizada a Enrique Chaparro por parte de José Crettaz. Veremos a futuro como va evolucionando el tema, pero de momento mucha tecnoalegría.

miércoles, abril 06, 2016

Accediendo a Linux desde Windows con PuTTY y WinSCP

Uno de los principales problemas de los usuarios de Windows cuando empiezan a utilizar alguna distribución de Linux, es el gran cambio que hay en el manejo del sistema operativo.

Lo primero a tener en cuenta es que, en general, está pensado para poder realizar todo desde consola, es decir desde el interprete de comandos (generalmente BASH), por lo que no esperemos un "wizard" donde apretar "siguiente, siguiente,...". Puede ver más sobre la filosofía Unix acá.

Desde Windwos hay dos herramientas muy útiles para conectarse a servidores Linux, una es PuTTY y la otra es WinSCP.

Ambas utilizan el protocolo SSH, la primera para abrir una terminal de forma remota mientras que la segunda para poder transferir archivos.

Algunas impresiones de pantalla:

¡Ya no hay excusa, a usar Linux!

Lo primero a tener en cuenta es que, en general, está pensado para poder realizar todo desde consola, es decir desde el interprete de comandos (generalmente BASH), por lo que no esperemos un "wizard" donde apretar "siguiente, siguiente,...". Puede ver más sobre la filosofía Unix acá.

Desde Windwos hay dos herramientas muy útiles para conectarse a servidores Linux, una es PuTTY y la otra es WinSCP.

Ambas utilizan el protocolo SSH, la primera para abrir una terminal de forma remota mientras que la segunda para poder transferir archivos.

Algunas impresiones de pantalla:

¡Ya no hay excusa, a usar Linux!

miércoles, marzo 30, 2016

Soy Wikipedista, el documental de Wikimedia Argentina por los 15 años de Wikipedia

A principios de este 2016 se cumplieron los 15 años desde que nació el proyecto Wikipedia.

Pues luego de una gran cantidad de años se logró ver el fruto de este gran esfuerzo global.

La fundación Wikimedia Argentina realizó un documental muy interesante, que se muestra a continuación:

Vamos, anímese, aún puede ser parte de esta gran obra global.

Pues luego de una gran cantidad de años se logró ver el fruto de este gran esfuerzo global.

La fundación Wikimedia Argentina realizó un documental muy interesante, que se muestra a continuación:

Vamos, anímese, aún puede ser parte de esta gran obra global.

miércoles, marzo 23, 2016

Let’s Encrypt entró en Beta Pública

Hace un tiempo ya se comentó sobre distintas propuestas para generar una web más segura, pues un dato interesante es que el servicio Let’s Encrypt empezó a funcionar, es decir entró en Beta Pública.

Así luego de que los navegadores lo reconocieron cualquier persona (que su servidor o ISP lo permita) podrá generar certificados SSL para poder ofrecer su web de forma cifrada.

Esto es una gran noticia, dado que ahora se podrá dar una capa más de seguridad y así evitar que fisgoneen por donde se está navegando.